ГОСТ Р 50922-2006

Группа Э00

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

Защита информации

ОСНОВНЫЕ ТЕРМИНЫ И ОПРЕДЕЛЕНИЯ

Protection of information. Basic terms and definitions

ОКС 01.040.01

ОКСТУ 0090

Дата введения 2008-02-01

Предисловие

Цели и принципы стандартизации в Российской Федерации установлены Федеральным законом от 27 декабря 2002 г. N 184-ФЗ «О техническом регулировании», а правила применения национальных стандартов Российской Федерации — ГОСТ Р 1.0-2004 «Стандартизация в Российской Федерации. Основные положения»

Сведения о стандарте

1 РАЗРАБОТАН Федеральным государственным учреждением «Государственный научно-исследовательский испытательный институт проблем технической защиты информации Федеральной службы по техническому и экспортному контролю» (ФГУ «ГНИИИ ПТЗИ ФСТЭК России»)

2 ВНЕСЕН Управлением технического регулирования и стандартизации Федерального агентства по техническому регулированию и метрологии

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 27 декабря 2006 г. N 373-ст

4 В настоящем стандарте реализованы нормы Федеральных законов от 27 июля 2006 г. N 149-ФЗ «Об информации, информационных технологиях и о защите информации» и от 29 июля 2004 г. N 98-ФЗ «О коммерческой тайне»

5 ВЗАМЕН ГОСТ Р 50922-96

Информация об изменениях к настоящему стандарту публикуется в ежегодно издаваемом информационном указателе «Национальные стандарты», а текст изменений и поправок — в ежемесячно издаваемых информационных указателях «Национальные стандарты». В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ежемесячно издаваемом информационном указателе «Национальные стандарты». Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования — на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет

Содержание

- Введение

- 1 Область применения

- 2 Термины и определения

- 2.1 Общие понятия

- 2.2 Термины, относящиеся к видам защиты информации

- 2.3 Термины, относящиеся к способам защиты информации

- 2.4 Термины, относящиеся к замыслу защиты информации

- 2.5 Термины, относящиеся к объекту защиты информации

- 2.6 Термины, относящиеся к угрозам безопасности информации

- 2.7 Термины, относящиеся к технике защиты информации

- 2.8 Термины, относящиеся к способам оценки соответствия требованиям по защите информации

- 2.9 Термины, относящиеся к эффективности защиты информации

- Алфавитный указатель терминов

- Приложение А (справочное). Термины и определения общетехнических понятий

- Библиография

- Введение

- Национальный стандарт по защите информации

- Статус Стандарта сегодня и дальнейшие планы Банка России

- Выводы

- Новые записи:

Введение

Введение

Установленные настоящим стандартом термины расположены в систематизированном порядке, отражающем систему понятий в данной области знания.

Для каждого понятия установлен один стандартизованный термин.

Наличие квадратных скобок в терминологической статье означает, что в нее входят два термина, имеющих общие терминоэлементы. В алфавитном указателе данные термины приведены отдельно. Цифра, заключенная в квадратные скобки, означает ссылку на документ, приведенный в структурном элементе «Библиография».

Заключенная в круглые скобки часть термина может быть опущена при использовании термина в документах по стандартизации, при этом не входящая в круглые скобки часть термина образует его краткую форму. За стандартизованными терминами приведены отделенные точкой с запятой их краткие формы, представленные аббревиатурой.

Приведенные определения можно при необходимости изменять, вводя в них производные признаки, раскрывая значения используемых в них терминов, указывая объекты, входящие в объем определяемого понятия.

Изменения не должны нарушать объем и содержание понятий, определенных в настоящем стандарте.

Стандартизованные термины набраны полужирным шрифтом, их краткие формы, представленные аббревиатурой, — светлым, а синонимы — курсивом.

Термины и определения общетехнических понятий, которые необходимы для понимания текста основной части настоящего стандарта, приведены в приложении А.

1 Область применения

Настоящий стандарт устанавливает основные термины с соответствующими определениями, применяемые при проведении работ по стандартизации в области защиты информации.

Термины, установленные настоящим стандартом, рекомендуется использовать в правовой, нормативной, технической и организационно-распорядительной документации, научной, учебной и справочной литературе.

2 Термины и определения

2.1 Общие понятия

2.1.1 защита информации; ЗИ: Деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию.

2.2 Термины, относящиеся к видам защиты информации

2.2.1 правовая защита информации: Защита информации правовыми методами, включающая в себя разработку законодательных и нормативных правовых документов (актов), регулирующих отношения субъектов по защите информации, применение этих документов (актов), а также надзор и контроль за их исполнением.

2.2.2 техническая защита информации; ТЗИ: Защита информации, заключающаяся в обеспечении некриптографическими методами безопасности информации (данных), подлежащей (подлежащих) защите в соответствии с действующим законодательством, с применением технических, программных и программно-технических средств.

2.2.3 криптографическая защита информации: Защита информации с помощью ее криптографического преобразования.

2.2.4 физическая защита информации: Защита информации путем применения организационных мероприятий и совокупности средств, создающих препятствия для проникновения или доступа неуполномоченных физических лиц к объекту защиты.

Примечания

1 Организационные мероприятия по обеспечению физической защиты информации предусматривают установление режимных, временных, территориальных, пространственных ограничений на условия использования и распорядок работы объекта защиты.

2 К объектам защиты информации могут быть отнесены: охраняемая территория, здание (сооружение), выделенное помещение, информация и (или) информационные ресурсы объекта информатизации.

2.3 Термины, относящиеся к способам защиты информации

2.3.1 способ защиты информации: Порядок и правила применения определенных принципов и средств защиты информации.

2.3.2 защита информации от утечки: Защита информации, направленная на предотвращение неконтролируемого распространения защищаемой информации в результате ее разглашения и несанкционированного доступа к ней, а также на исключение (затруднение) получения защищаемой информации разведками и другими заинтересованными субъектами.

Примечание — Заинтересованными субъектами могут быть: государство, юридическое лицо, группа физических лиц, отдельное физическое лицо.

2.3.3 защита информации от несанкционированного воздействия; ЗИ от НСВ: Защита информации, направленная на предотвращение несанкционированного доступа и воздействия на защищаемую информацию с нарушением установленных прав и (или) правил на изменение информации, приводящих к разрушению, уничтожению, искажению, сбою в работе, незаконному перехвату и копированию, блокированию доступа к информации, а также к утрате, уничтожению или сбою функционирования носителя информации.

2.3.4 защита информации от непреднамеренного воздействия: Защита информации, направленная на предотвращение воздействия на защищаемую информацию ошибок ее пользователя, сбоя технических и программных средств информационных систем, природных явлений или иных нецеленаправленных на изменение информации событий, приводящих к искажению, уничтожению, копированию, блокированию доступа к информации, а также к утрате, уничтожению или сбою функционирования носителя информации.

2.3.5 защита информации от разглашения: Защита информации, направленная на предотвращение несанкционированного доведения защищаемой информации до заинтересованных субъектов (потребителей), не имеющих права доступа к этой информации.

2.3.6 защита информации от несанкционированного доступа; ЗИ от НСД: Защита информации, направленная на предотвращение получения защищаемой информации заинтересованными субъектами с нарушением установленных нормативными и правовыми документами (актами) или обладателями информации прав или правил разграничения доступа к защищаемой информации.

Примечание — Заинтересованными субъектами, осуществляющими несанкционированный доступ к защищаемой информации, могут быть: государство, юридическое лицо, группа физических лиц, в том числе общественная организация, отдельное физическое лицо.

2.3.7 защита информации от преднамеренного воздействия; ЗИ от ПДВ: Защита информации, направленная на предотвращение преднамеренного воздействия, в том числе электромагнитного и (или) воздействия другой физической природы, осуществляемого в террористических или криминальных целях.

2.3.8 защита информации от разведки: Защита информации, направленная на предотвращение получения защищаемой информации разведкой.

2.4 Термины, относящиеся к замыслу защиты информации

2.4.1 замысел защиты информации: Основная идея, раскрывающая состав, содержание, взаимосвязь и последовательность осуществления технических и организационных мероприятий, необходимых для достижения цели защиты информации.

2.4.2 цель защиты информации: Заранее намеченный результат защиты информации.

Примечание — Результатом защиты информации может быть предотвращение ущерба обладателю информации из-за возможной утечки информации и (или) несанкционированного и непреднамеренного воздействия на информацию.

2.4.3 система защиты информации: Совокупность органов и (или) исполнителей, используемой ими техники защиты информации, а также объектов защиты информации, организованная и функционирующая по правилам и нормам, установленным соответствующими документами в области защиты информации.

2.4.4 политика безопасности (информации в организации): Совокупность документированных правил, процедур, практических приемов или руководящих принципов в области безопасности информации, которыми руководствуется организация в своей деятельности.

2.4.5 безопасность информации : Состояние защищенности информации , при котором обеспечены ее конфиденциальность, доступность и целостность.

2.5 Термины, относящиеся к объекту защиты информации

2.5.1 объект защиты информации: Информация или носитель информации, или информационный процесс, которые необходимо защищать в соответствии с целью защиты информации.

2.5.2 защищаемая информация: Информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов или требованиями, устанавливаемыми собственником информации.

Примечание — Собственниками информации могут быть: государство, юридическое лицо, группа физических лиц, отдельное физическое лицо.

2.5.3 носитель защищаемой информации: Физическое лицо или материальный объект, в том числе физическое поле, в котором информация находит свое отражение в виде символов, образов, сигналов, технических решений и процессов, количественных характеристик физических величин.

2.5.4 защищаемый объект информатизации: Объект информатизации, предназначенный для обработки защищаемой информации с требуемым уровнем ее защищенности.

2.5.5 защищаемая информационная система: Информационная система, предназначенная для обработки защищаемой информации с требуемым уровнем ее защищенности.

2.6 Термины, относящиеся к угрозам безопасности информации

2.6.1 угроза (безопасности информации): Совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации.

2.6.2 фактор, воздействующий на защищаемую информацию: Явление, действие или процесс, результатом которого могут быть утечка, искажение, уничтожение защищаемой информации, блокирование доступа к ней.

2.6.3 источник угрозы безопасности информации: Субъект (физическое лицо, материальный объект или физическое явление), являющийся непосредственной причиной возникновения угрозы безопасности информации.

2.6.4 уязвимость (информационной системы); брешь: Свойство информационной системы, обусловливающее возможность реализации угроз безопасности обрабатываемой в ней информации.

Примечания

1 Условием реализации угрозы безопасности обрабатываемой в системе информации может быть недостаток или слабое место в информационной системе.

2 Если уязвимость соответствует угрозе, то существует риск.

2.6.5 вредоносная программа: Программа, предназначенная для осуществления несанкционированного доступа к информации и (или) воздействия на информацию или ресурсы информационной системы.

2.6.6 несанкционированное воздействие на информацию: Воздействие на защищаемую информацию с нарушением установленных прав и (или) правил доступа, приводящее к утечке, искажению, подделке, уничтожению, блокированию доступа к информации, а также к утрате, уничтожению или сбою функционирования носителя информации.

2.6.7 преднамеренное силовое электромагнитное воздействие на информацию: Несанкционированное воздействие на информацию, осуществляемое путем применения источника электромагнитного поля для наведения (генерирования) в автоматизированных информационных системах электромагнитной энергии с уровнем, вызывающим нарушение нормального функционирования (сбой в работе) технических и программных средств этих систем.

2.6.8 модель угроз (безопасности информации): Физическое, математическое, описательное представление свойств или характеристик угроз безопасности информации.

Примечание — Видом описательного представления свойств или характеристик угроз безопасности информации может быть специальный нормативный документ.

2.7 Термины, относящиеся к технике защиты информации

2.7.1 техника защиты информации: Средства защиты информации, в том числе средства физической защиты информации, криптографические средства защиты информации, средства контроля эффективности защиты информации, средства и системы управления, предназначенные для обеспечения защиты информации.

2.7.2 средство защиты информации: Техническое, программное, программно-техническое средство, вещество и (или) материал, предназначенные или используемые для защиты информации.

2.7.3 средство контроля эффективности защиты информации: Средство защиты информации, предназначенное или используемое для контроля эффективности защиты информации.

2.7.4 средство физической защиты информации: Средство защиты информации, предназначенное или используемое для обеспечения физической защиты объекта защиты информации.

2.7.5 криптографическое средство защиты информации: Средство защиты информации, реализующее алгоритмы криптографического преобразования информации.

2.8 Термины, относящиеся к способам оценки соответствия требованиям по защите информации

2.8.1 оценка соответствия требованиям по защите информации: Прямое или косвенное определение степени соблюдения требований по защите информации, предъявляемых к объекту защиты информации.

2.8.2 лицензирование в области защиты информации: Деятельность, заключающаяся в проверке (экспертизе) возможностей юридического лица выполнять работы в области защиты информации в соответствии с установленными требованиями и выдаче разрешения на выполнение этих работ.

2.8.3 сертификация на соответствие требованиям по безопасности информации: Форма осуществляемого органом по сертификации подтверждения соответствия объектов оценки требованиям по безопасности информации, установленным техническими регламентами, стандартами или условиями договоров.

Примечание — К объектам оценки могут относиться: средство защиты информации, средство контроля эффективности защиты информации.

2.8.4 специальное исследование (объекта защиты информации): Исследование, проводимое в целях выявления технических каналов утечки защищаемой информации и оценки соответствия защиты информации (на объекте защиты) требованиям нормативных и правовых документов в области безопасности информации.

2.8.5 специальная проверка: Проверка объекта информатизации в целях выявления и изъятия возможно внедренных закладочных устройств.

2.8.6 аудиторская проверка информационной безопасности в организации; аудит информационной безопасности в организации: Периодический независимый и документированный процесс получения свидетельств аудита и объективной оценки с целью определить степень выполнения в организации установленных требований по обеспечению информационной безопасности.

Примечание — Аудит информационной безопасности в организации может осуществляться независимой организацией (третьей стороной) по договору с проверяемой организацией, а также подразделением или должностным лицом организации (внутренний аудит).

2.8.7 мониторинг безопасности информации: Постоянное наблюдение за процессом обеспечения безопасности информации в информационной системе с целью установить его соответствие требованиям безопасности информации.

2.8.8 экспертиза документа по защите информации: Рассмотрение документа по защите информации физическим или юридическим лицом, имеющим право на проведение работ в данной области, с целью подготовить соответствующее экспертное заключение.

Примечание — Экспертиза документа по защите информации может включать в себя научно-техническую, правовую, метрологическую, патентную и терминологическую экспертизу.

2.8.9 анализ информационного риска: Систематическое использование информации для выявления угроз безопасности информации, уязвимостей информационной системы и количественной оценки вероятностей реализации угроз с использованием уязвимостей и последствий реализации угроз для информации и информационной системы, предназначенной для обработки этой информации.

2.8.10 оценка информационного риска: Общий процесс анализа информационного риска и его оценивания.

2.9 Термины, относящиеся к эффективности защиты информации

2.9.1 эффективность защиты информации: Степень соответствия результатов защиты информации цели защиты информации.

2.9.2 требование по защите информации: Установленное правило или норма, которая должна быть выполнена при организации и осуществлении защиты информации, или допустимое значение показателя эффективности защиты информации.

2.9.3 показатель эффективности защиты информации: Мера или характеристика для оценки эффективности защиты информации.

2.9.4 норма эффективности защиты информации: Значение показателя эффективности защиты информации, установленное нормативными и правовыми документами.

Алфавитный указатель терминов

______________

* Здесь и далее краткие формы терминов выделены светлым шрифтом.

|

анализ информационного риска |

2.8.9 |

|

аудит информационной безопасности в организации |

2.8.6 |

|

безопасность данных |

2.4.5 |

|

безопасность информации |

2.4.5 |

|

брешь |

2.6.4 |

|

воздействие на информацию несанкционированное |

2.6.6 |

|

воздействие на информацию электромагнитное силовое преднамеренное |

2.6.7 |

|

замысел защиты информации |

2.4.1 |

|

защита информации |

2.1.1 |

|

защита информации от иностранной разведки |

2.3.8 |

|

защита информации криптографическая |

2.2.3 |

|

защита информации от несанкционированного воздействия |

2.3.3 |

|

защита информации от непреднамеренного воздействия |

2.3.4 |

|

защита информации от несанкционированного доступа |

2.3.6 |

|

защита информации правовая |

2.2.1 |

|

защита информации от преднамеренного воздействия |

2.3.7 |

|

защита информации от разведки |

2.3.8 |

|

защита информации от разглашения |

2.3.5 |

|

защита информации техническая |

2.2.2 |

|

защита информации от утечки |

2.3.2 |

|

защита информации физическая |

2.2.4 |

|

ЗИ |

2.1.1 |

|

ЗИ от НСВ |

2.3.3 |

|

ЗИ от НСД |

2.3.6 |

|

ЗИ от ПДВ |

2.3.7 |

|

информация защищаемая |

2.5.2 |

|

исследование объекта защиты информации специальное |

2.8.4 |

|

исследование специальное |

2.8.4 |

|

источник угрозы безопасности информации |

2.6.3 |

|

лицензирование в области защиты информации |

2.8.2 |

|

модель угроз |

2.6.8 |

|

модель угроз безопасности информации |

2.6.8 |

|

мониторинг безопасности информации |

2.8.7 |

|

норма эффективности защиты информации |

2.9.4 |

|

носитель защищаемой информации |

2.5.3 |

|

объект защиты информации |

2.5.1 |

|

объект информатизации защищаемый |

2.5.4 |

|

оценка информационного риска |

2.8.10 |

|

оценка соответствия требованиям по защите информации |

2.8.1 |

|

показатель эффективности защиты информации |

2.9.3 |

|

политика безопасности |

2.4.4 |

|

политика безопасности информации в организации |

2.4.4 |

|

проверка информационной безопасности в организации аудиторская |

2.8.6 |

|

проверка специальная |

2.8.5 |

|

программа вредоносная |

2.6.5 |

|

сертификация на соответствие требованиям по безопасности информации |

2.8.3 |

|

система защиты информации |

2.4.3 |

|

система информационная защищаемая |

2.5.5 |

|

способ защиты информации |

2.3.1 |

|

средство защиты информации |

2.7.2 |

|

средство защиты информации криптографическое |

2.7.5 |

|

средство контроля эффективности защиты информации |

2.7.3 |

|

средство физической защиты информации |

2.7.4 |

|

техника защиты информации |

2.7.1 |

|

ТЗИ |

2.2.2 |

|

требование по защите информации |

2.9.2 |

|

угроза |

2.6.1 |

|

угроза безопасности информации |

2.6.1 |

|

уязвимость |

2.6.4 |

|

уязвимость информационной системы |

2.6.4 |

|

фактор, воздействующий на защищаемую информацию |

2.6.2 |

|

цель защиты информации |

2.4.2 |

|

экспертиза документа по защите информации |

2.8.8 |

|

эффективность защиты информации |

Приложение А (справочное). Термины и определения общетехнических понятий

Приложение А

(справочное)

А.1 информация: Сведения (сообщения, данные) независимо от формы их представления .

А.2 документированная информация: Зафиксированная на материальном носителе путем документирования информация с реквизитами, позволяющими определить такую информацию, или в установленных законодательством Российской Федерации случаях ее материальный носитель .

А.3 информация, составляющая коммерческую тайну: Научно-техническая, технологическая, производственная, финансово-экономическая или иная информация (в том числе составляющая секреты производства (ноу-хау)), которая имеет действительную или потенциальную коммерческую ценность в силу неизвестности ее третьим лицам, к которой нет свободного доступа на законном основании и в отношении которой обладателем такой информации введен режим коммерческой тайны .

А.4 данные: Факты, понятия или команды, представленные в формализованном виде и позволяющие осуществлять их передачу или обработку как вручную, так и с помощью средств автоматизации.

А.5 носитель информации: Материальный объект, в том числе физическое поле, в котором информация находит свое отображение в виде символов, образов, сигналов, технических решений и процессов, количественных характеристик физических величин.

А.6 информационная система: Совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий и технических средств .

А.7 обладатель информации: Лицо, самостоятельно создавшее информацию либо получившее на основании закона или договора право разрешать или ограничивать доступ к информации, определяемой по каким-либо признакам .

А.8 пользователь информации: Субъект, пользующийся информацией, полученной от ее собственника, владельца или посредника, в соответствии с установленными правами и правилами доступа к информации либо с их нарушением.

А.9 доступ к информации: Возможность получения информации и ее использования .

А.10 право доступа к защищаемой информации; право доступа: Совокупность правил доступа к защищаемой информации, установленных правовыми документами или собственником, владельцем информации.

А.11 правило доступа к защищаемой информации; правило доступа: Совокупность правил, устанавливающих порядок и условия доступа субъекта к защищаемой информации и ее носителям.

А.12 конфиденциальность информации: Обязательное для выполнения лицом, получившим доступ к определенной информации, требование не передавать такую информацию третьим лицам без согласия ее обладателя .

А.13 предоставление информации: Действия, направленные на получение информации определенным кругом лиц или передачу информации определенному кругу лиц .

А.14 распространение информации: Действия, направленные на получение информации неопределенным кругом лиц или передачу информации неопределенному кругу лиц .

А.15 оператор информационной системы: Гражданин или юридическое лицо, осуществляющие деятельность по эксплуатации информационной системы, в том числе по обработке информации, содержащейся в ее базах данных .

А.16 доступность информации : Состояние информации , при котором субъекты, имеющие права доступа, могут реализовать их беспрепятственно .

Примечание — К правам доступа относятся: право на чтение, изменение, копирование, уничтожение информации, а также право на изменение, использование, уничтожение ресурсов .

А.17 целостность: Состояние информации, при котором отсутствует любое ее изменение либо изменение осуществляется только преднамеренно субъектами, имеющими на него право.

Библиография

|

Российская Федерация. |

Об информации, информационных технологиях и о защите информации |

|

|

Российская Федерация. |

О коммерческой тайне |

|

|

Рекомендации по стандартизации Р 50.1.056-2005 |

Техническая защита информации. Основные термины и определения |

Электронный текст документа

подготовлен ЗАО «Кодекс» и сверен по:

официальное издание

М.: Стандартинформ, 2008

В настоящее время действует национальный стандарт ГОСТ Р 51624‑2000 «Защита информации. Автоматизированные системы в защищенном исполнении. Общие требования», устанавливающий общие требования по защите информации в аавтоматизированных системах в защищенном исполнении.

Вместе с тем, за период, прошедший с момента введения в действие указанного стандарта, существенно расширилась номенклатура автоматизированных систем различного назначения, в которых осуществляется защита информации, в пределах компетенции ФСТЭК России за счет включения автоматизированных систем управления производственными и технологическими процессами на критически важных объектах, государственных информационных систем и информационных систем персональных данных, обладающих спецификой, которую необходимо учитывать при задании и дифференциации требований по защите информации.

Кроме того, произошли существенные изменения в технологиях и средствах, используемых при построении АСЗИ, номенклатуре и возможностях средств добывания информации, тактике применения и возможностях средств защиты информации, а также в организации аттестации АСЗИ. Для повышения эффективности мероприятий по защите информации от утечки по техническим каналам, от преднамеренных силовых электромагнитных воздействий и от несанкционированного доступа к информации за истекший период также разработан широкий ряд нормативных правовых актов, методических документов и национальных стандартов.

Национальный стандарт ГОСТ Р 51624‑20ХХ «Защита информации. Автоматизированные системы в защищенном исполнении. Общие требования», разработанный в рамках НИР, включает организационные и технические требования о защите информации, содержащейся в информационных системах различного назначения, соответствующие современной методической базе по организации и содержанию работ по технической защите информации от несанкционированного доступа, от утечки по техническим каналам и от преднамеренных силовых электромагнитных воздействий.

Принятие проекта национального стандарта ГОСТ Р 51624‑20ХХ «Защита информации. Автоматизированные системы в защищенном исполнении. Общие требования» создаст условия для применения этих требований разработчиками и владельцами АСЗИ, а также организациями, осуществляющими услуги по технической защите информации в АСЗИ, на этапах проектирования, разработки, внедрения и эксплуатации АСЗИ, а, следовательно, обеспечит повышение качества осуществления в АСЗИ технической защиты информации, содержащей сведения, составляющие государственную тайну, и иной информации ограниченного доступа.

Непосредственное участие в разработке Стандарта принял Алексей Сабанов, заместитель генерального директора компании «Аладдин Р.Д.»

Москва, 09 июня 2020 года. — Компании «Аладдин Р.Д.», ведущий российский разработчик и поставщик средств аутентификации и решений для обеспечения информационной безопасности и защиты конфиденциальных данных, сообщает о вступлении в действие ГОСТ Р 58833-2020 «Защита информации. Идентификация и аутентификация. Общие положения».

Работа над Стандартом объединила лучших специалистов отрасли, в числе которых ТК 362, ТК 26, ТК 098. Непосредственное участие в разработке стандарта приняли Алексей Сабанов, заместитель генерального директора «Аладдин Р.Д.», и Александр Бойко, руководитель аналитического отдела «Аладдин Р.Д.».

10 апреля 2020 года Росстандартом был подписан приказ о присвоении стандарту ГОСТ Р 58833-2020 «Защита информации. Идентификация и аутентификация. Общие положения» статуса «Действующий» и вступлении его в силу с 1 мая 2020 года.

«Для компании «Аладдин Р.Д.» принятие Стандарта является знаковым событием, поскольку раньше приходилось терпеливо разъяснять разницу между идентификацией и аутентификацией, объяснять, что строгая аутентификация должна быть обязательно взаимной (аутентифицируются обе стороны – субъект и объект доступа), многофакторной (факторы должны быть разной природы и использоваться одновременно) с применением строгих криптографических алгоритмов. Теперь, после вступления в действие ГОСТ Р 58833 «Идентификация и аутентификация. Общие положения», нет необходимости тратить много усилий на переубеждение оппонентов – всё отражено в действующем ГОСТ», — отметил А. Сабанов.

О компании «Аладдин Р.Д.»

«Аладдин Р.Д.» — ведущий российский разработчик продуктов и решений для обеспечения информационной безопасности. Компания является экспертом в области аутентификации, электронной подписи и защиты конфиденциальной информации на дисках и в системах управления базами данных.

«Аладдин Р.Д.» признана лидером российского рынка аппаратных средств аутентификации и электронной подписи и входит в ТОП-10 крупнейших российских ИБ-компаний (CNews Analytics, 2017). Продукты «Аладдин Р.Д.» и комплексные решения на их основе используются в банковском, государственно-административном, топливно-энергетическом и других секторах отечественной экономики.

Компания имеет все необходимые лицензии ФСТЭК России и ФСБ России. Система менеджмента качества «Аладдин Р.Д.» соответствует требованиям национальных стандартов ГОСТ Р ИСО 9001-2015 и ГОСТ РВ 0015-002-2012.

Лидерские позиции «Аладдин Р.Д.» подкреплены прочными партнёрскими отношениями с ведущими российскими разработчиками средств защиты информации, а также системными интеграторами и дистрибьюторами.

Статья посвящена национальному стандарту Российской Федерации ГОСТ Р 57580.1-2017 «Безопасность финансовых (банковских) операций. Защита информации финансовых организаций. Базовый набор организационных и технических мер». В статье рассмотрены нормативная база Банка России по защите информации, основные положения нового стандарта, а также его текущий статус для финансовых организаций.

- Введение

- Национальный стандарт по защите информации

- 2.1. Предпосылки к появлению Cтандарта

- 2.2. Основные положения Стандарта

- 2.3. Старые практики или новый подход?

- Статус Стандарта сегодня и дальнейшие планы Банка России

- Выводы

Введение

В финансовой сфере, особенно в банковском секторе, вопросам информационной безопасности уделяется большое внимание. Помимо законодательных требований, здесь присутствуют реальные риски кражи денежных средств, что требует реализации безопасности не только на бумаге, но и на практике.

Соответственно, финансовым организациям необходимо выстраивать системы защиты информации, которые соответствуют законодательным требованиям, а также учитывают технический аспект безопасности (так называемая практическая безопасность).

Помимо основных регуляторов в области информационной безопасности (ФСТЭК России и ФСБ России), которые предъявляют определенные требования, у финансовых организаций есть и свой ведомственный регулятор — Центральный банк Российской Федерации (далее — Банк России), который также выдвигает ряд требований по обеспечению безопасности.

В области защиты информации Банком России ведется большая работа. На протяжении уже многих лет выпускаются различные документы, регламентирующие область информационной безопасности. Какие-то документы являются обязательными, другие носят рекомендательный характер.

К обязательным к исполнению можно отнести различные Положения Банка России, в том числе:

- Положение Банка России №382-П от 09.06.2012 «О требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств».

- Положение Банка России №552-П от 24.08.2016 «О требованиях к защите информации в платежной системе Банка России».

Кроме того, Банком России разработаны и утверждены стандарты и рекомендации в области информационной безопасности (стандарты СТО БР ИББС и рекомендации РС БР ИББС). Основополагающим документом в этой серии является Стандарт Банка России: «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения» (СТО БР ИББС-1.0-2014). Указанные документы носят рекомендательный характер и обязательны к исполнению лишь в случае решения банка о присоединении к данному стандарту.

Таким образом, при построении системы защиты информации банкам необходимо рассматривать сразу несколько документов для выполнения всех необходимых требований по безопасности, что увеличивает нагрузку на службы информационной безопасности. Кроме того, необязательность выполнения стандарта СТО БР ИББС-1.0-2014 привела к ситуации, когда Банк России не может заставить подконтрольные организации выстраивать полноценные системы защиты информации, что приводит к различным инцидентам информационной безопасности (банковский сектор большой, и далеко не во всех банках ИБ финансируется должным образом).

По этим причинам появились планы по переработке стандартов и разработке нового стандарта, в котором необходимо определить конечный перечень мер защиты информации и который можно было бы сделать обязательным для всех финансовых организаций.

Национальный стандарт по защите информации

Предпосылки к появлению Cтандарта

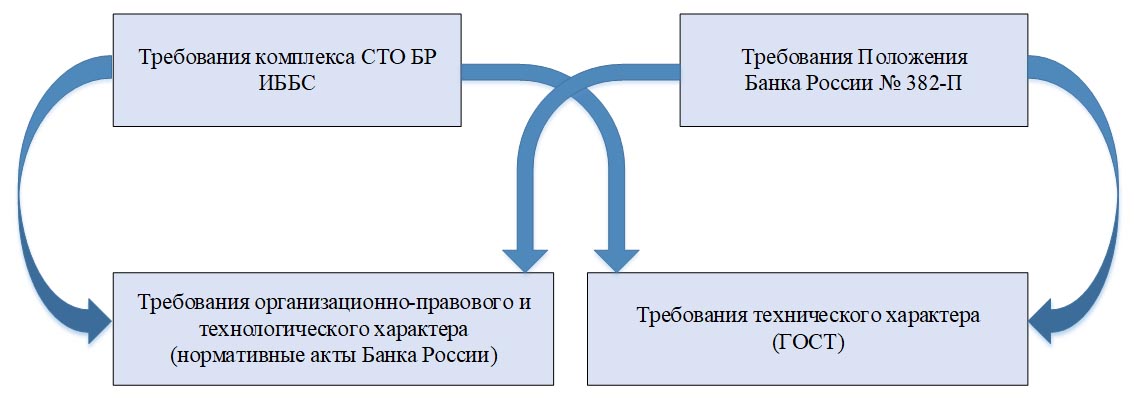

Первые официальные упоминания о новом стандарте появились в 2016 году. На конференции «Уральский форум. Информационная безопасность финансовой сферы» ГУБЗИ ЦБ РФ (Главное управление безопасности и защиты информации ЦБ РФ) анонсировало планы по гармонизации и унификации своих требований по защите информации, которые должны были быть разделены на два уровня: требования организационно-правового и технологического характера планировалось определять нормативными актами Банка России — положениями и указаниями, а требования технического характера — на уровне ГОСТа.

Рисунок 1. Гармонизация и унификация требований по защите информации

Таким образом, ГУБЗИ ЦБ РФ планировало следующие мероприятия по развитию своих документов в части информационной безопасности:

- переработать Положение Банка России 382-П, убрав из него все глубоко технические вопросы по защите информации;

- все технические вопросы по защите информации отобразить в новом ГОСТе и сделать его обязательным для применения в финансовых организациях;

- расширить область действия требований по информационной безопасности на некредитные организации.

По результатам проведенных работ (разработка стандарта, его обсуждение в профильных комитетах) был разработан национальный стандарт по защите информации в финансовых организациях (далее — Стандарт). Стандарт утвержден Федеральным агентством по техническому регулированию и метрологии 8 августа 2017 года. При этом стоит отметить, что ранее запланированные мероприятия были выполнены не полностью, а именно действующие документы Банка России (Положение Банка России 382-П, комплекс документов СТО БР ИББС) в настоящее время остались без изменений:

- Положение Банка России 382-П действует на сегодня в редакции от 2014 года;

- документы СТО БР ИББС также в настоящее время действуют и могут применятся банками по своему желанию (кроме того, Банком России данный комплект документов обновляется и дополняется новыми стандартами и рекомендациями).

Основные положения Стандарта

Положения Стандарта распространяются на кредитные организации, некредитные финансовые организации, указанные в части первой статьи 76.1 Федерального закона «О Центральном банке Российской Федерации (Банке России)», а также на субъекты национальной платежной системы (далее — финансовые организации). Таким образом, область действия Стандарта, как и планировалось, расширили: кроме банков требования стандарта также распространяются на некредитные финансовые организации, в частности, страховые и микрофинансовые компании.

Одним из важных нововведений можно назвать появление в Стандарте уровней защиты информации. Тем самым Банк России уходит от обязательного к исполнению перечня мер защиты и вводит возможность финансовым организациям самостоятельно определять необходимо-достаточный состав мер защиты информации. Данное нововведение можно сравнить с подходом ФСТЭК России, который уже не первый год использует классы защищенности для определения требований по защите информации для ИСПДн, ГИС и АСУ ТП (да и ранее ФСТЭК также использовал классификацию для автоматизированных систем, которая была установлена в его руководящих документах).

В Стандарте определено 3 уровня защиты информации, на основании которых определяется базовый состав мер:

- уровень 3 — минимальный;

- уровень 2 — стандартный;

- уровень 1 — усиленный.

Уровень защиты информации устанавливается для определенного контура безопасности (в финансовой организации может быть выделен один или несколько контуров безопасности) в соответствии с нормативными документами Банка России на основе определенных характеристик контура. На сегодня Банк России еще не утвердил указанные нормативные документы для определения уровня защиты информации.

Как было указано выше, у финансовых организаций появилась возможность формировать конечный перечень мер защиты информации. Определив уровень защиты информации и соответствующий этому уровню базовый состав мер защиты, финансовая организация может его адаптировать под свои потребности с учетом:

- модели угроз и нарушителей безопасности информации;

- структурно-функциональных характеристик объектов информатизации;

- используемых информационных технологий;

- требований к защите информации, установленных нормативными правовыми актами в области обеспечения безопасности и защиты информации.

Также Стандарт позволяет использовать компенсирующие меры при невозможности технической реализации отдельных выбранных мер защиты информации, а также с учетом экономической целесообразности.

Процесс по определению состава мер защиты информации представлен на рисунке 2.

Рисунок 2. Определение состава мер защиты информации

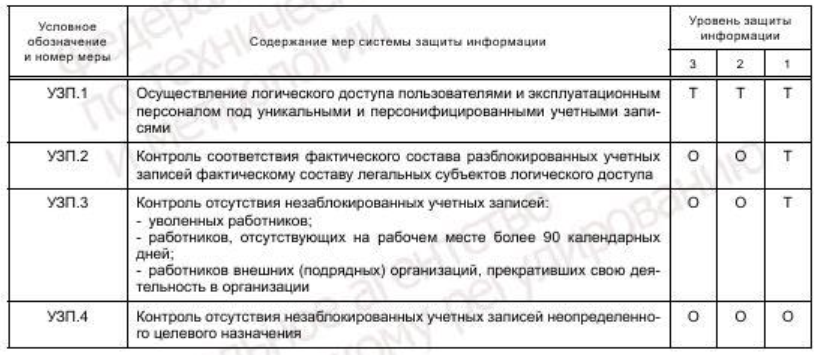

В Стандарте для каждого уровня защиты информации приведен базовый состав мер защиты информации. Для каждой меры защиты определены способы ее реализации, которые имеют следующие значения:

- «О» — реализация путем применения организационной меры защиты информации;

- «Т» — реализация путем применения технической меры защиты информации;

- «Н» — реализация является необязательной.

Рисунок 3. Пример требований базового состава мер защиты информации

Все меры защиты информации, которые приведены в Стандарте, делятся на 3 больших блока, в рамках которых выделяются различные подгруппы (процессы, направления, стадии жизненного цикла):

- требования к системе защиты информации;

- требования к организации и управлению защитой информации;

- требования к защите информации на этапах жизненного цикла автоматизированных систем и приложений.

Таблица 1. Группы мер защиты информации, содержащиеся в Стандарте

Требования к системе защиты информации

Процесс 1 «Обеспечение защиты информации при управлении доступом»:

- управление учетными записями и правами субъектов логического доступа;

- идентификация, аутентификация, авторизация и разграничение доступа при осуществлении логического доступа;

- защита информации при осуществлении физического доступа;

- идентификация, классификация и учет ресурсов и объектов доступа.

Процесс 2 «Обеспечение защиты вычислительных сетей»:

- сегментация и межсетевое экранирование вычислительных сетей;

- выявление сетевых вторжений и атак;

- защита информации, передаваемой по вычислительным сетям;

- защита беспроводных сетей.

Процесс 3 «Контроль целостности и защищенности информационной инфраструктуры».

Процесс 4 «Защита от вредоносного кода».

Процесс 5 «Предотвращение утечек информации».

Процесс 6 «Управление инцидентами защиты информации».

- мониторинг и анализ событий защиты информации;

- обнаружение инцидентов защиты информации и реагирование на них.

Процесс 7 «Защита среды виртуализации».

Процесс 8 «Защита информации при осуществлении удаленного логического доступа с использованием мобильных (переносных) устройств».

Требования к организации и управлению защитой информации

Направление 1 «Планирование процесса системы защиты информации».

Направление 2 «Реализация процесса системы защиты информации».

Направление 3 «Контроль процесса системы защиты информации».

Направление 4 «Совершенствование процесса системы защиты информации».

Требования к защите информации на этапах жизненного цикла автоматизированных систем и приложений

Этап «Создание (модернизация) АС».

Этап «Ввод в эксплуатацию АС».

Этап «Эксплуатация (сопровождение) АС».

Этап «Эксплуатация (сопровождение) и снятие с эксплуатации АС».

По вопросу технической защиты персональных данных (он должен учитываться всеми финансовыми организациями в своей деятельности) в Стандарте не предлагается каких-либо специальных мер защиты. В Стандарте просто соотнесены определенные уровни защиты информации и уровни защищенности персональных данных, установленные в Постановлении Правительства Российской Федерации от 01.10.2012 г. №1119. А именно приводятся рекомендации по обеспечению соответствия между указанными уровнями.

Таблица 2. Соотнесение уровней защиты информации с уровнями защищенности ПДн

|

Уровень защиты информации |

Уровень защищенности ПДн |

|

Уровень защиты информации 3 — минимальный |

4-й уровень защищенности ПДн |

|

Уровень защиты информации 2 — стандартный |

3-й и 2-й уровни защищенности ПДн |

|

Уровень защиты информации 1 — усиленный |

1-й уровень защищенности ПДн |

Старые практики или новый подход?

Однозначно ответить на поставленный вопрос нельзя, поскольку рассмотренный Стандарт, конечно же, содержит в себе устоявшиеся практики по обеспечению безопасности, но также вводит и новые аспекты обеспечения этой самой безопасности.

Ниже рассмотрим небольшое сравнение со стандартом Банка России СТО БР ИББС-1.0-2014. Как было отмечено выше, по сути это не один документ, а комплект взаимосвязанных стандартов и рекомендаций, в отличие от нового Стандарта, который собрал все меры защиты информации в одном документе.

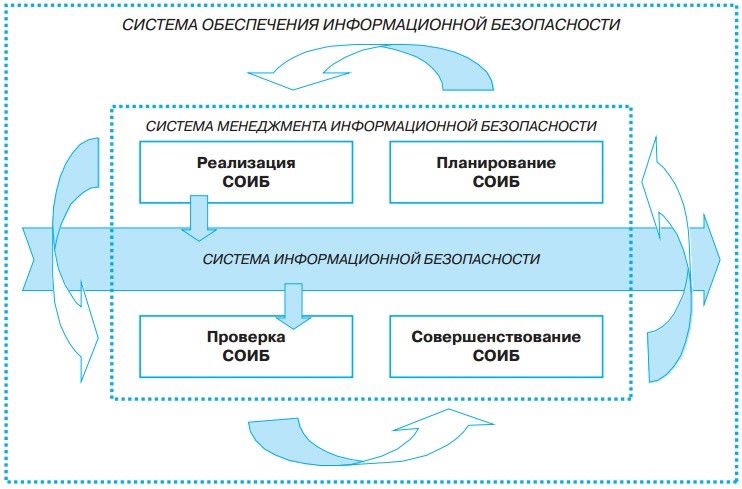

Соответственно, стандарт СТО БР ИББС-1.0-2014 определяет систему обеспечения информационной безопасности (ИБ), как совокупность системы информационной безопасности (СИБ) и системы менеджмента ИБ (СМИБ). В свою очередь, СИБ включает в себя совокупность защитных мер, а СМИБ — совокупность процессов менеджмента ИБ. При этом процессы СМИБ реализуются в виде циклической модели Деминга.

На рисунке приведена система обеспечения ИБ, определяемая в стандарте СТО БР ИББС-1.0-2014.

Рисунок 4. Система обеспечения ИБ по стандарту СТО БР ИББС-1.0-2014

А что же нам предлагает новый Стандарт? В нем, по сути, присутствуют все описанные выше сущности, но немного в иной терминологии:

- СИБ представлена в блоке «Требования к системе защиты информации»;

- СМИБ представлена в блоке «Требования к организации и управлению защитой информации», которая также реализуется по модели Деминга;

- отдельно выделен блок «Требования к защите информации на этапах жизненного цикла автоматизированных систем и приложений», но в стандарте СТО БР ИББС-1.0-2014 данные требования также рассмотрены в составе СИБ.

Кроме того, новый Стандарт предлагает достаточно гибкий подход по выбору мер защиты информации, который был рассмотрен выше. Целью данной статьи не является детальное сравнение всех мер защиты информации, но они в большей своей части перекочевали из стандарта СТО БР ИББС-1.0-2014. Ввиду объемности темы, в статье также не рассматриваются конкретные меры защиты информации (например, связанные с сертификацией средств защиты информации).

Резюмируя, отметим, что национальный Стандарт по защите информации представляет собой сплав хороших старых практик с актуальными нововведениями.

Статус Стандарта сегодня и дальнейшие планы Банка России

Стандарт был утвержден в августе 2017 года и введен в действие с 1 января 2018 года. Однако это еще не означает, что финансовые организации должны его уже выполнять. На сегодняшний день ГОСТ носит рекомендательный характер. Во-первых, не установлена его обязательность. Банк России должен включить ссылку на данный Стандарт в свои нормативные документы (по последней информации, такую ссылку должны добавить в Положение №382-П). Только после этого Стандарт будет обязательным для исполнения в финансовых организациях.

Кроме того, пока не утверждены документы, устанавливающие правила определения уровней защиты информации в финансовых организациях (основополагающий шаг во всем проектировании системы защиты информации).

Таким образом, для полноценного введения в действие национального Стандарта Банку России необходимо исполнить указанные выше действия. По срокам полной ясности нет, но предположительно Стандарт станет обязательным не ранее 2019 года.

Также в настоящее время планируется к утверждению еще один стандарт, устанавливающий требования к методике и оформлению оценки соответствия защиты информации в финансовой организации требованиям национального стандарта Российской Федерации ГОСТ Р 57580.1-2017.

Одним из основных моментов этого стандарта является определение способа проверки соответствия системы защиты информации. А именно, в соответствии с проектом упомянутого документа комплекс мероприятий по оценке соответствия системы защиты информации должен осуществляться независимой организацией, обладающей необходимым уровнем компетенции и имеющей лицензии на деятельность по технической защите конфиденциальной информации на один или несколько из следующих видов работ и услуг:

- контроль защищенности конфиденциальной информации от несанкционированного доступа и ее модификации в средствах и системах информатизации;

- проектирование в защищенном исполнении средств и систем информатизации;

- установка, монтаж, наладка, испытания, ремонт средств защиты информации (программных (программно-технических) средств защиты информации, защищенных программных (программно-технических) средств обработки информации, программных (программно-технических) средств контроля эффективности защиты информации).

Таким образом, Банк России планирует упразднить оценку соответствия в виде самооценки и ввести практику обязательных внешних аудитов с привлечением лицензиатов ФСТЭК России.

Выводы

В статье представлен краткий обзор национального стандарта Российской Федерации ГОСТ Р 57580.1-2017 «Безопасность финансовых (банковских) операций. Защита информации финансовых организаций. Базовый набор организационных и технических мер».

Стандарт включил в себя как различные положения существующих практик по информационной безопасности в Банке России, так и новые подходы. В частности, введена классификация по уровням защиты информации, а также предоставлен гибкий механизм выбора защитных мер.

С учетом того, что в настоящее время Стандарт является рекомендательным, финансовым организациям не требуется его выполнять в обязательном порядке. Но также, учитывая, что Стандарт будет переведен в ранг обязательного (предположительно в 2019 году), финансовым организациям следует уже сегодня ознакомится с его положениями и понять, каких работ и изменений в существующих системах защиты информации потребует выполнение его требований.